Vulnerabilidades críticas Zero-Day en Windows permiten la ejecución de código remoto

Riesgo: Crítico

Sistemas afectados:

SO Windows:

- Windows 10, todas las versiones;

- Windows 8.1, 32 y 64 bits;

- Windows RT 8.1;

- Windows 7 SP 1, 32 u 64 bits;

- Windows Server 2008 SP2 y Server Core Installation, 32 y 64 bits;

- Windows Server 2012 y Server Core Installation;

- Windows Server 2012 R2 y Server Core Installation;

- Windows Server 2016 y Server Core Installation;

- Windows Server 2019 y Server Core Installation;

Descripción:

Microsoft acaba de lanzar un aviso de seguridad, donde da a conocer dos vulnerabilidades críticas Zero-Day que están siendo utilizadas por atacantes para realizar ataques dirigidos. Ambas vulnerabilidades residen en la biblioteca Adobe Type Manager de Windows.

Según el aviso de seguridad, estas vulnerabilidades es debido a la biblioteca Adobe Type Manager (atmfd.dll) realiza el proceso de ciertos tipos de fuentes en formato Adobe Type 1 PostScript de manera insegura, lo que permite a un atacante ejecutar código malicioso.

La Biblioteca Adobe Type Manager (ATM) de Windows, realiza el análisis de fuentes cuando se abre un software de terceros, también lo hace cuando va a mostrar el contenido de un archivo en el “Panel de vista previa” o “Panel de detalles” sin que los usuarios lo ejecuten.

La explotación de esta vulnerabilidad se puede dar de varias formas, por ejemplo, el atacante podría convencer, por cualquier método, a un usuario de ejecutar un archivo con código malicioso o simplemente lo vea en el “Panel de vista previa” de Windows, para luego llevar a cabo distintas acciones maliciosas.

Esta vulnerabilidad puede permitir a un atacante ejecutar código malicioso en el contexto del usuario actual, pudiendo obtener el control total del sistema operativo afectado.

Solución:

El aviso de seguridad de Microsoft informa que el parche que aborda estos fallos no estaría disponible hasta el 14 de abril, por lo que recomienda medidas de mitigación a ser aplicadas por los usuarios hasta que salga el parche.

-

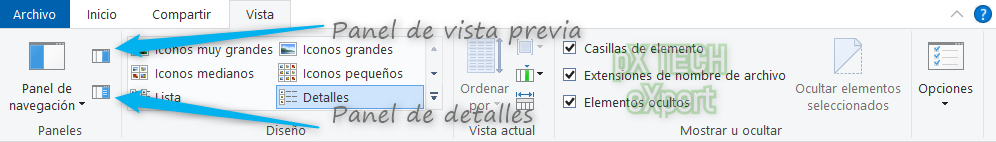

- Deshabilitar el Panel de vista previa y Panel de detalles en el explorador de Windows:

- Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2 y Windows 8.1:

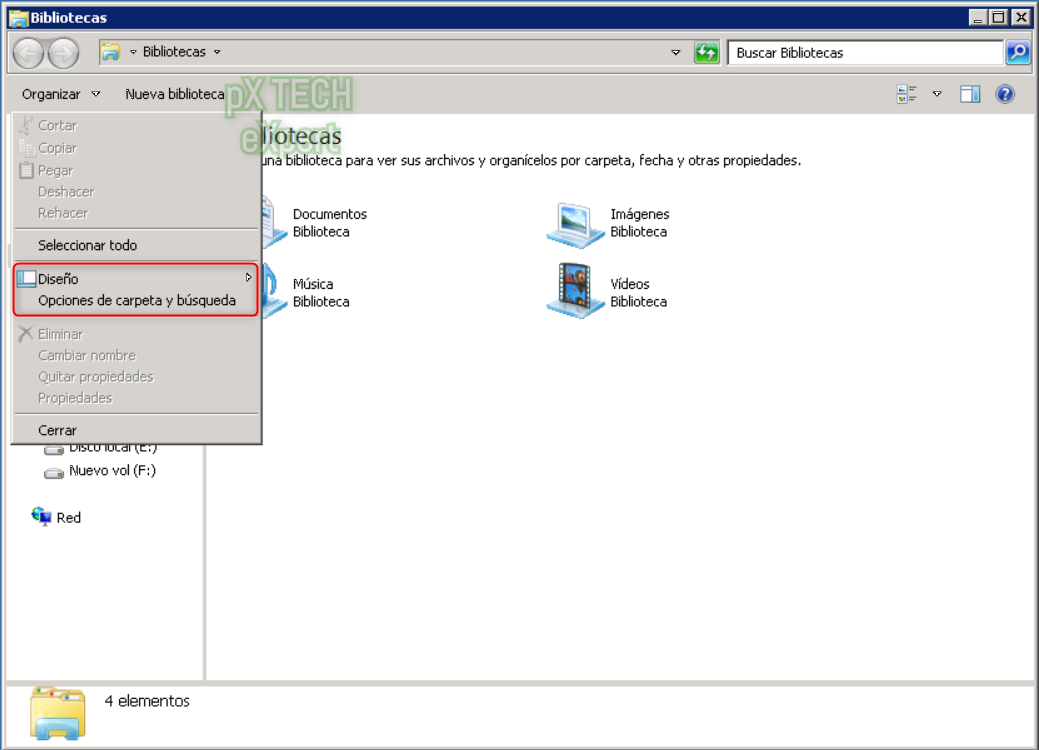

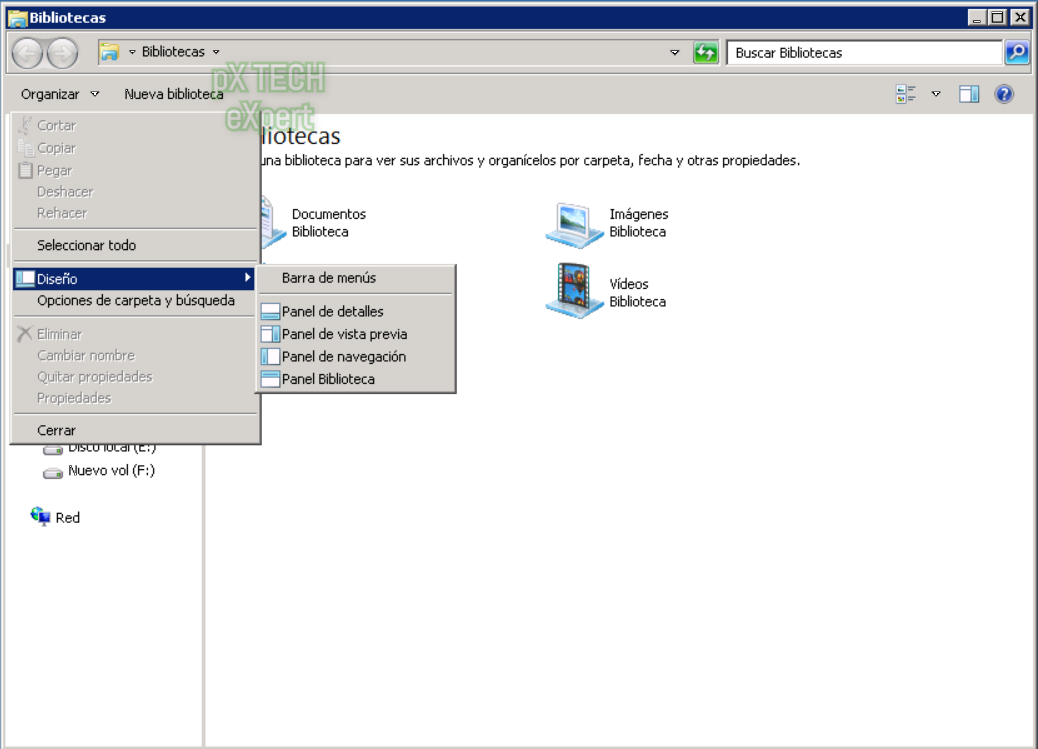

- Abra el Explorador de Windows, haga clic en Organizar y luego en Diseño.

- Desactive las opciones de menú del Panel de detalles y del Panel vista previa.

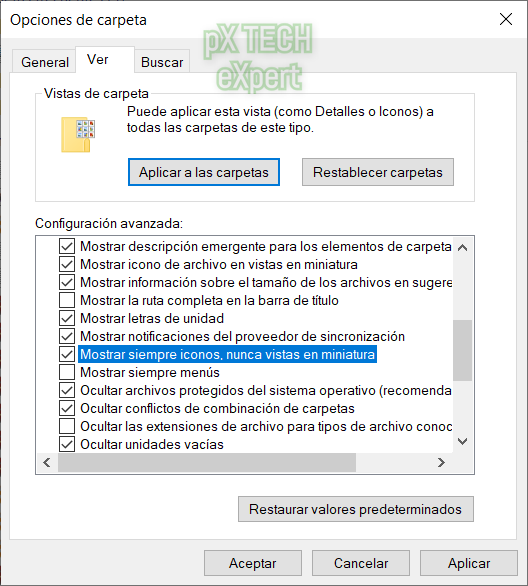

- Haga clic en Organizar y luego en Carpeta y opciones de búsqueda.

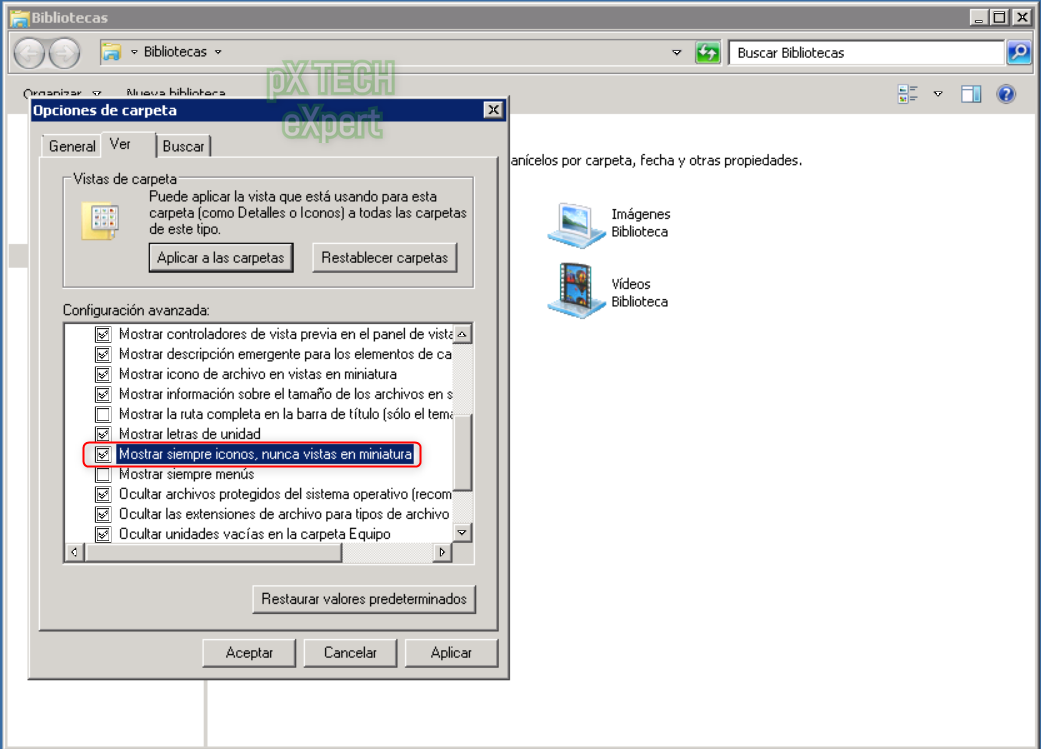

- Haga clic en la pestaña Ver.

- En Configuración avanzada, marque la casilla Mostrar siempre iconos, nunca miniaturas.

- Cierre todas las instancias abiertas del Explorador de Windows para que el cambio surja efecto.

- Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows Server 2012, Windows Server 2012 R2 y Windows 8.1:

- Deshabilitar el Panel de vista previa y Panel de detalles en el explorador de Windows:

-

-

- Windows Server 2016, Windows 10 y Windows Server 2019:

- Abra el Explorador de Windows, haga clic en la pestaña Ver.

- Desactive las opciones de menú del Panel de detalles y del Panel vista previa.

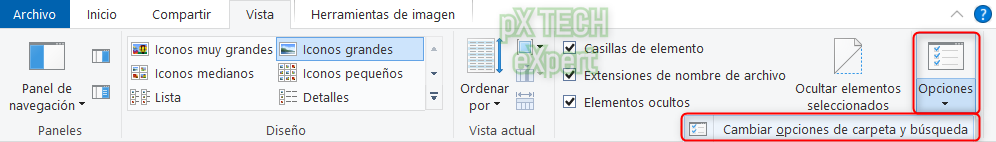

- Haga clic en Opciones y luego en Cambiar carpeta y opciones de búsqueda.

- Haga clic en la pestaña Ver.

- En Configuración avanzada, marque la casilla Mostrar siempre iconos, nunca miniaturas.

- Cierre todas las instancias abiertas del Explorador de Windows para que el cambio surja efecto.

- Windows Server 2016, Windows 10 y Windows Server 2019:

-

-

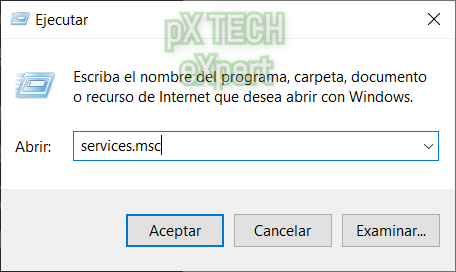

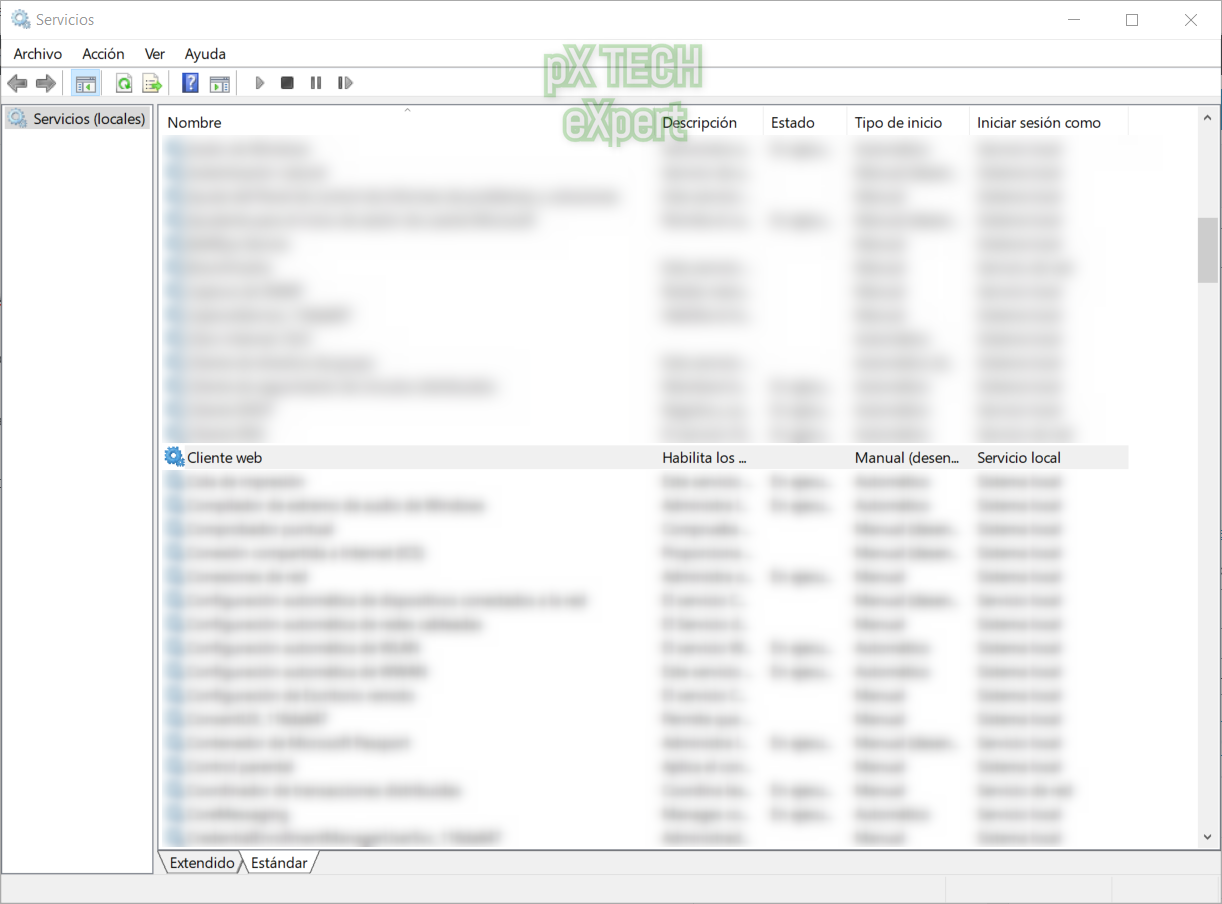

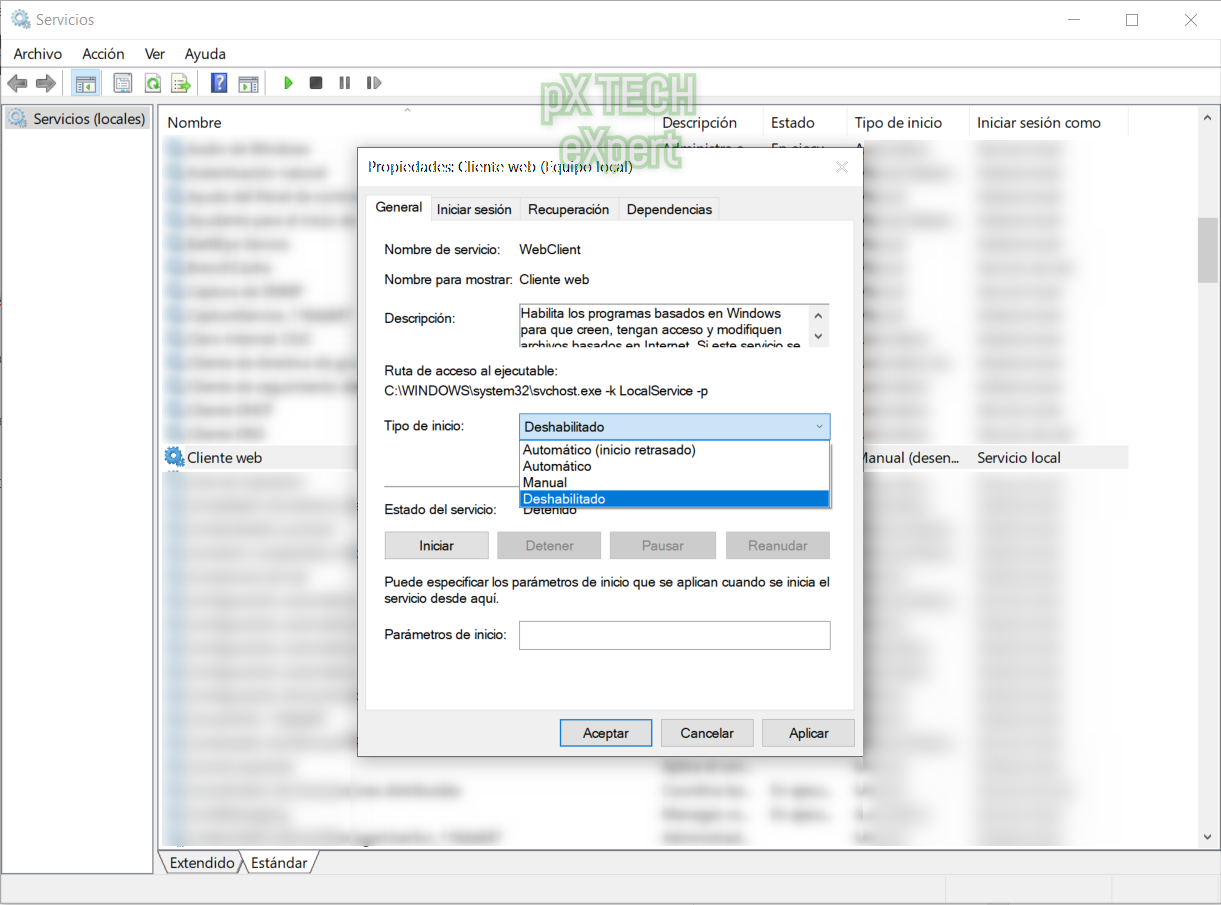

- Deshabilitar el servicio WebClient:

- Haga clic en Inicio, y busque Ejecutar (o presione la tecla de Windows + R), escriba Services.msc y luego haga clic en Aceptar.

- Haga clic con el botón derecho en el servicio WebClient y seleccione Propiedades.

- Cambie el tipo de Inicio a Deshabilitado. Si el servicio se está ejecutando, haga clic en Detener antes de deshabilitarlo.

- Haga clic en Aceptar y salga de la aplicación de administración.

- Deshabilitar el servicio WebClient:

- Renombrar o deshabilitar ATMFD.DLL:

- Para sistemas de 32 bits:

- cd «%windir%\system32»

- takeown.exe /f atmfd.dll

- icacls.exe atmfd.dll /save atmfd.dll.acl

- icacls.exe atmfd.dll /grant Administrators:(F)

- rename atmfd.dll x-atmfd.dll

- Reinicie su equipo.

- Para sistemas de 64 bits:

- cd «%windir%\system32»

- takeown.exe /f atmfd.dll

- icacls.exe atmfd.dll /save atmfd.dll.acl

- icacls.exe atmfd.dll /grant Administrators:(F)

- rename atmfd.dll x-atmfd.dll

- cd «%windir%\syswow64»

- takeown.exe /f atmfd.dll

- icacls.exe atmfd.dll /save atmfd.dll.acl

- icacls.exe atmfd.dll /grant Administrators:(F)

- rename atmfd.dll x-atmfd.dll

- Reinicie su equipo.

- Para sistemas de 32 bits:

Fuente:

ADV200006 | Type 1 Font Parsing Remote Code Execution Vulnerability